Este fallo crítico en Hyper-V permite que ejecuten código en tu PC

Microsoft no levanta cabeza en lo que a seguridad se refiere. Desde luego, 2021 no está siendo el mejor año para la compañía en este sentido. Por si teníamos poco con los fallos que, mes a mes, ha ido solucionando Microsoft (algunos de ellos muy graves, como el de las impresoras), ahora acaba de aparecer un nuevo y peligrosísimo fallo de seguridad en Hyper-V que permite a cualquiera bloquear los PCs de forma remota o ejecutar código en ellos. Un fallo que, desde luego, va a dar mucho de qué hablar.

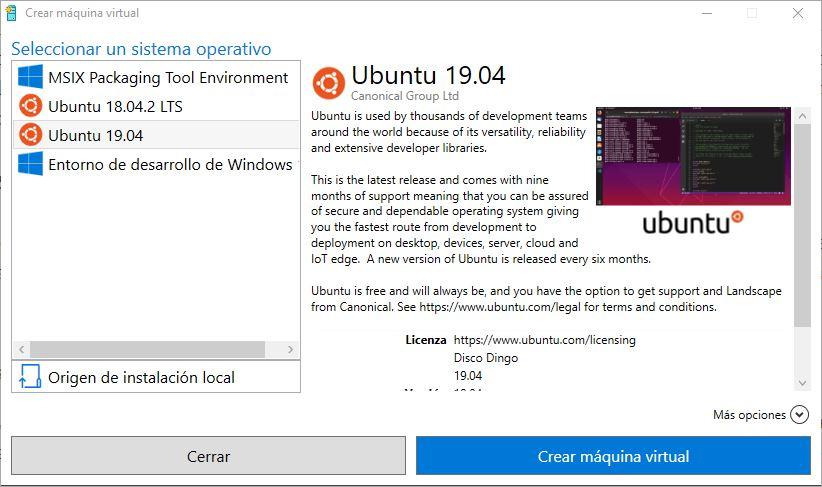

Hyper-V es el hipervisor de Microsoft gracias al cual es posible crear máquinas virtuales en el sistema operativo (y dentro de la plataforma Azure) sin la necesidad de recurrir a, por ejemplo, VirtualBox. Este hipervisor, además, es el responsable de que funcionen plataformas, como Docker, e incluso de que algunas funciones del sistema operativo, como el subsistema de Windows para Linux, WSL, funcionen igualmente sin problemas.

El fallo no es nuevo, pero se ha dado a conocer ahora

Hace algunas horas se ha dado a conocer un nuevo fallo de seguridad, registrado con el código CVE-2021-28476. Este fallo de seguridad ha recibido una puntuación de peligrosidad de 9.9 puntos sobre 10, y puede tener un impacto devastador sobre los ordenadores que no estén actualizados puesto que puede permitir desde la denegación de servicio (es decir, bloquear el PC y dejarlo inutilizable) hasta la ejecución de código remoto en cualquier PC con Windows 10 o servidor con Windows Server.

El fallo de seguridad se encuentra concretamente dentro del driver vmswitch.sys, y afecta a todas las versiones de Windows 10, y a Windows Server desde la 2012 hasta la 2019. La vulnerabilidad en cuestión se trata de que el switch virtual de Hyper-V no valida los identificadores de los objetos. De esta manera, un atacante que tuviera acceso a una máquina virtual creada dentro de un sistema Windows 10 o Windows Server podría enviar un paquete a este driver y comunicarse directamente con el sistema anfitrión (el PC principal), consiguiendo bloquear todo el servidor u obteniendo control total sobre él y todas las demás máquinas virtuales.

Cómo proteger Windows de este fallo en Hyper-V

Por suerte, este fallo de seguridad no es de día cero. Los investigadores de seguridad que lo descubrieron lo reportaron el pasado mes de mayo a Microsoft, quien lo solucionó en silencio con sus parches de seguridad. Sin embargo, ahora han salido a la luz los detalles de la vulnerabilidad, explicando a todos el mundo el por qué de este fallo y por qué se puede explotar.

La plataforma de Azure ya fue parcheada por Microsoft hace tiempo, por lo que no supone un peligro. Y, los usuarios y las empresas que tengan su Windows actualizado con los últimos parches de seguridad tampoco corren peligro. El problema es que hay muchos PCs, especialmente de empresas, que no instalan los nuevos parches. Ya hemos visto en el pasado masacres con ransomwares como WannaCry o NotPetya, y no hemos aprendido nada. Por ello, los investigadores de seguridad creen que este fallo de seguridad puede acompañarnos por mucho tiempo, y dar mucho de qué hablar.

Si no usamos la virtualización de Microsoft también podemos deshabilitar Hyper-V para que nuestro PC no corra ningún peligro.

https://www.softzone.es/noticias/seguridad/vulnerabilidad-critica-hyperv-ejecutar-codigo-remoto/

Comentarios

Publicar un comentario